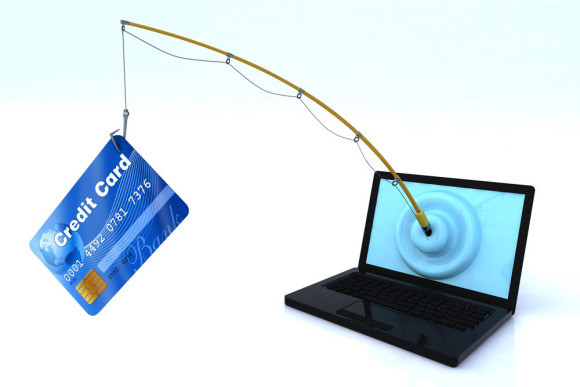

El phishing es un tipo de ataque tecnológico que se utiliza a menudo para robar datos de usuarios, incluidas las credenciales de inicio de sesión y los números de tarjetas de crédito. Ocurre cuando un atacante, haciéndose pasar por una entidad confiable, engaña a una víctima para que abra un correo electrónico o mensaje de texto. Luego, se engaña al destinatario para que haga clic en un enlace malicioso, lo que puede llevar a la instalación de malware, la congelación del sistema como parte de un ataque de ransomware o la revelación de información confidencial.

Un phising puede tener resultados devastadores. Para las personas, esto incluye compras no autorizadas, robo de fondos o robo de identidad.

Además, el phishing se utiliza a menudo para afianzarse en redes corporativas o gubernamentales como parte de un ataque más grande. Una organización que sucumbe a un ataque de este tipo suele sufrir graves pérdidas financieras además de una disminución de la participación de mercado, la reputación y la confianza del consumidor. Dependiendo del alcance, un intento de phishing puede convertirse en un incidente de seguridad del cual una empresa tendrá dificultades para recuperarse.

Uno de los ejemplos más comunes de pishing es un correo falso, aparentemente de una organización de su confianza, en donde le de indica que su contraseña está a punto de caducar y le da instrucciones para ingresar a un link. Allí puede encontrar desde una página falsa, similar a la de la organización, pero supervisada por el atacante, en donde brindará entonces todos sus datos personales. Otra opción es redirigirlo a la página real, pero activando un script malicioso que secuestra la cookie del usuario.

El phishing por correo electrónico es un juego de números. Un atacante que envía miles de mensajes fraudulentos puede generar información significativa, incluso si solo un pequeño porcentaje de los destinatarios cae en la estafa. Como se vio anteriormente, existen algunas técnicas que los atacantes utilizan para aumentar sus tasas de éxito.

Por un lado, harán todo lo posible en el diseño de mensajes de phishing para imitar correos electrónicos reales de una organización. El uso de la misma redacción, tipografía, logotipos y firmas hace que los mensajes parezcan legítimos.

Además, los atacantes normalmente intentarán empujar a los usuarios a la acción creando una sensación de urgencia.

Por último, los enlaces dentro de los mensajes se parecen a sus homólogos legítimos, pero por lo general tienen un nombre de dominio mal escrito o subdominios adicionales.

La protección contra ataques de phishing requiere que tanto los usuarios como las empresas tomen medidas. Para los usuarios, la vigilancia es clave. Un mensaje falsificado a menudo contiene errores sutiles que exponen su verdadera identidad. Para las empresas, contar con un equipo de expertos que los ayude a tomar las mejores medidas de prevención.